|

|

|

|

|

|

|

|

|

|

|

|

|

|

Régions du Québec |  |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Rubriques |  |

|

|

|

|

|

|

|

|

|

|

|

Le manifeste crypto-anarchiste

- Texte lu par l’auteur au Cypherpunk Meeting de septembre 1992. Une première version avait été discuté aux éditions de la Hackers Conference de 1988,1989 et 1990

Cypherpunks [1] du monde, la technologie informatique est sur le point de fournir aux individus et aux groupes la possibilité de communiquer et d’interagir les uns avec les autres d’une manière totalement anonyme. Il est possible pour deux personnes d’échanger des messages, de traiter des affaires et de négocier des contrats électroniques sans jamais connaître le Vrai Nom, ou l’identité légale, de l’autre. La source des interactions sur le réseau sera hors de portée grâce au rerouting extensif de paquets d’informations cryptées et de boxes anti-intrusion qui exécutent des protocoles cryptographiques avec une garantie presque parfaite contre toute forme d’intrusion. La réputation jouera un rôle central, bien plus important même, dans les tractations, que les taux de crédit d’aujourd’hui. Ces évolutions altèreront complètement la nature des législations gouvernementales, la capacité à taxer et contrôler les interactions économiques, la capacité à garder l’information secrète et altèreront même la nature de la confiance et de la réputation.

La technologie de cette révolution – et il s’agira bien d’une révolution sociale et économique – existait en théorie depuis une décennie. Les méthodes étaient basées sur l’encryptage avec clé publique, les systèmes sécurisés interactifs de zéro-savoir, et différents protocoles de logiciel pour l’interaction, l’authentification et la vérification. L’accent avait été mis jusque-là sur les conférences universitaires en Europe et aux Etats-Unis, conférences étroitement surveillées par la National Security Agency [2]. Mais Mais ce n’est que récemment que les réseaux informatiques et les ordinateurs personnels ont atteint une vitesse suffisante pour rendre ces idées réalisables en pratique. Et les dix ans à venir apporteront assez de vitesse supplémentaire pour les rendre économiquement faisable et pour qu’il soit essentiellement impossible de les arrêter. Les réseaux à haute vitesse, Numeris, les boîtes anti-intrusions, les cartes intelligentes, les satellites, les Ku-band transmitters, les ordinateurs pesonnels multi-MIPS, les puces de cryptage, sont quelques-unes des technologies en cours de développement qui permettront tout cela.

L’Etat essaiera bien sûr de ralentir ou d’arrêter la diffusion de cette technologie, en invoquant les nécessités de la sécurité nationale, l’utilisation de la technologie pour le trafic de drogue et l’évasion fiscale, et des craintes de désintégration sociétale. Bon nombre de ces motifs de préoccupations seront valides ; la crypto-anarchie permettra de faire circuler librement les secrets nationaux et de vendre des matériaux illicites ou volés. Un marché informatique anonyme rendra même possible de répugnants marchés d’assassinats et d’extortions. Divers éléments étrangers et criminels seront des usagers actifs du CryptoNet. Mais cela n’arrêtera pas la diffusion de la crypto-anarchie.

Tout comme la technologie de l’imprimerie a altéré et réduit le pouvoir des corporations médiévales et la structure sociale de pouvoir, les méthodes cyrptologiques altèreront fondamentalement la nature de l’interférence du grouvernement et des grandes sociétés dans les transactions économiques. Combinée avec les marchés émergeants d’informations, la crypto-anarchie créera un marché liquide pout toute sorte de matériaux que nous pourrons mettre en mots et en images. Et tout comme une invention apparemment mineure comme le fil de fer barbelé a rendu possible la clôture de vastes fermes et ranchs, altérant ainsi pour toujours les concepts de terre et de droits de propriété dans l’Ouest de la Frontière, la découverte apparemment mineure venue d’une obscure branche des mathématiques deviendra les pinces coupantes qui démentèleront le fil de fer barbelé qui entoure la propriété intellectuelle.

Debout, tu n’as rien d’autre à perdre que tes clôtures de barbelé !

No Copyright © 1988,1989, 1990 et 1992 Timothy C. May. Traduit de l’anglais par Serge Quadruppani.

Notes

[1] Terme de jargon désignant ceux des hackers se consacrant aux questions de cryptographie.

[2] Agence fédérale du type DST qui a en charge (entre autre) aux Etats-unis la régulation et le contrôle de l’utilisation des outils logiciels de cryptage.

|

|

|

|

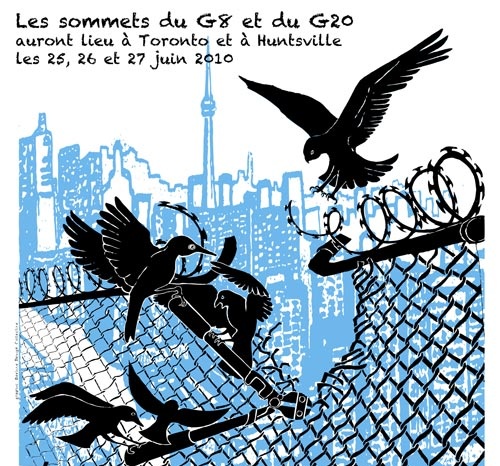

G20 Special |  |

|

|

|

|

|

|

|

We offer many independent reports and testimonies...

List of actions held during this "counter-summit" in Toronto You may also want to visit these alternative media in Toronto: G20 Alternative Media Centre http://2010.mediacoop.ca Media Co-op Toronto http://toronto.mediacoop.ca Toronto Community Mobilization www.attacktheroots.net |

|

|

|

|

|

|

|

CMAQ: Vie associative |  |

|

|

|

|

|

|

|

Quebec City collective: no longer exist. Get involved ! |

|

|

|

|

|

|

|

|

|

|

|

|

Ceci est un média alternatif de publication ouverte. Le collectif CMAQ, qui gère la validation des contributions sur le Indymedia-Québec, n'endosse aucunement les propos et ne juge pas de la véracité des informations. Ce sont les commentaires des Internautes, comme vous, qui servent à évaluer la qualité de l'information. Nous avons néanmoins une

Politique éditoriale

, qui essentiellement demande que les contributions portent sur une question d'émancipation et ne proviennent pas de médias commerciaux.

This is an alternative media using open publishing. The CMAQ collective, who validates the posts submitted on the Indymedia-Quebec, does not endorse in any way the opinions and statements and does not judge if the information is correct or true. The quality of the information is evaluated by the comments from Internet surfers, like yourself. We nonetheless have an

Editorial Policy

, which essentially requires that posts be related to questions of emancipation and does not come from a commercial media.